この記事のポイント

Azure Disk Encryption (ADE)は、Azureマネージドディスク上のOSディスクやデータディスクを暗号化する機能

WindowsではBitLocker、LinuxではDM-Cryptを使用してディスク内のデータを保護

Azure Key Vaultと連携し、暗号化キーを安全に管理可能

既存の仮想マシンにも後から適用可能で、運用中のシステムにも追加のセキュリティ対策を導入できる

Azure Security Center、Azure Policy、Azure Backupなど他のAzureサービスとの連携により、さらに強固なセキュリティと効率的な運用を実現

Microsoft MVP・AIパートナー。LinkX Japan株式会社 代表取締役。東京工業大学大学院にて自然言語処理・金融工学を研究。NHK放送技術研究所でAI・ブロックチェーンの研究開発に従事し、国際学会・ジャーナルでの発表多数。経営情報学会 優秀賞受賞。シンガポールでWeb3企業を創業後、現在は企業向けAI導入・DX推進を支援。

データ保護が最重要課題となる現代において、クラウド上のデータ暗号化は欠かせません。

Azure Disk Encryption (ADE)は、Azure上の仮想マシンのディスクを強力に暗号化し、不正アクセスや情報漏洩のリスクを大幅に低減します。

本記事では、ADEの機能や仕組み、メリットを、WindowsとLinuxそれぞれの実装を交えて徹底解説します。

さらに、Azure Key Vaultと連携したセキュアな暗号化キー管理や、既存環境への適用方法、Azure Security CenterやAzure Policyなど他のAzureサービスとの連携による包括的なセキュリティ強化策も紹介します。

クラウド上のデータ保護を強化したい方、Azure環境のセキュリティ対策の全体像を把握したい方に、Azure Disk Encryptionの活用法と運用のヒントをお届けします。

Azure Disk Encryptionとは

Azure Disk Encryption (ADE) は、Azureマネージドディスク上のOSディスクやデータディスクを暗号化する機能です。WindowsではBitLocker、LinuxではDM-Cryptを使用して、ディスク内のデータを保護します。

ADEはAzure Key Vaultと連携し、暗号化キーを安全に管理でき、組織のセキュリティおよびコンプライアンス要件を満たすことが可能です。これにより、Azure上のデータ保護が一層強化されます。

より簡潔にまとめると、仮想マシンのディスクに保存されたすべてのデータを自動的に暗号化する事で、安全性の向上が図れるのがAzure Disk Encryptionです。

マネージド ディスクに使用できる暗号化の種類

Azureマネージドディスクに使用できる暗号化の種類としては、主に「Azure Disk Encryption (ADE)」、「サーバー側暗号化 (SSE)」、「ホストでの暗号化」、「機密のディスク暗号化」の4種類が挙げられます。

Azure Disk Encryptionの3種類について簡単に解説します。

- サーバー側暗号化 (SSE)

サーバー側暗号化 (SSE) は、データがストレージに保存される際に自動的に暗号化する機能です。デフォルトでは、Microsoftが管理するキー(プラットフォーム管理キー)が使用されますが、ユーザーが提供したキー(カスタマーマネージドキー)を使用することも可能です。

- ホストでの暗号化

ホストでの暗号化は、データが物理的なホストに書き込まれる前に暗号化される方法です。これは、データの低レベルの保護を提供し、スナップショットやバックアップデータの暗号化も確実に行われます。

- 機密のディスク暗号化

機密のディスク暗号化は、Azure Confidential VMsで使用されるディスクの暗号化です。

この方法では、ホストが暗号化キーを直接アクセスできないように、特別なハードウェア機能を使用します。これにより、データは常に保護されます。

では、これら4種類の暗号化の方法はそれぞれどのような特徴を持っているのか、重要な機能を抜粋し、表にして下記にまとめました。

| 機能 | サーバー側暗号化 (SSE) | ホストでの暗号化 | Azure Disk Encryption (ADE) | 機密のディスク暗号化 |

|---|---|---|---|---|

| 保存時の暗号化 (OS およびデータ ディスク) | 〇 | 〇 | 〇 | 〇 |

| 一時ディスクの暗号化 | × | 〇 (PMKのみ対応) | 〇 | 〇 (プレビュー) |

| キャッシュの暗号化 | × | 〇 | 〇 | 〇 |

| お客様によるキーの制御 | 〇 (DES構成時) | 〇 (DES構成時) | 〇 (KEK構成時) | 〇 (DES構成時) |

| カスタム イメージに対して機能する | 〇 | 〇 | × (カスタムLinuxには非対応) | 〇 |

これらの暗号化手法を理解し、ご自身の環境に合わせて適切に選択して下さい。

Azure Disk Encryptionの特徴

それでは、具体的にAzure Disk Encryptionにはどのような特徴があるのかを解説していきます。

ディスク全体の暗号化

Azure Disk Encryption (ADE) は、仮想マシンのOSディスクおよびデータディスクを完全に暗号化する機能です。WindowsのBitLockerやLinuxのDM-Cryptを利用して、ディスクの全データを保護します。暗号化キーはAzure Key Vaultに保存され、ユーザーが管理します。この機能は、企業のセキュリティポリシーに基づいてディスク全体を暗号化したい場合に最適です。

ユーザーによるキーの完全な制御

ADEでは、暗号化キーをAzure Key Vaultを使ってユーザーが管理するため、セキュリティポリシーに応じたカスタマイズが可能です。

Key Encryption Key (KEK) を利用することで、さらに強固なセキュリティを実現します。ユーザーがキーのライフサイクルやアクセス制御を自社の方針に従って管理できるため、高度なセキュリティ管理が求められる環境に対応します。

OSディスクとデータディスクの両方に対応

ADEは、仮想マシンのOSディスクとデータディスクの両方を暗号化でき、ディスク全体を一貫して保護します。

これにより、重要なデータがディスク内で完全に暗号化され、データの断片が未保護で残るリスクが排除されます。重要な業務データや機密情報を扱う仮想マシンの保護に適しています。

既存の仮想マシンにも適用可能

新規の仮想マシンだけでなく、既存の仮想マシンにもADEを後から適用することができます。

これにより、運用中のシステムに対しても追加のセキュリティ対策を導入することが可能で、既存の環境を維持しながらセキュリティを強化できます。

データ移行やシステム停止のリスクを避けながら、セキュリティアップグレードを行いたい場合に有効です。

補足: 一時ディスクと永続ディスク

Azureでは、仮想マシンに対して永続ディスクと一時ディスクの2種類のストレージを提供しています。永続ディスクは、データの永続的な保存が必要な場合に利用されるもので、ADEによる暗号化が可能です。

一方、一時ディスクは、仮想マシンの一時的なデータ保管用として利用されるもので、再起動時に消去されることが特徴です。

通常、一時ディスクに保存されたデータは再起動時に消去されるため、重要なデータを保存するのには適していませんが、ADEを適用して暗号化することも可能です。

Azure Disk Encryptionを使うことによるメリット

Azure Disk Encryptionを使うことで、以下のようなメリットを享受することが出来ます。

- 強力なデータ保護

Azure Disk Encryptionは、ディスク全体を暗号化することで、データ漏洩や不正アクセスからディスクを強力に保護します。

特に、データが物理的に盗まれた場合でも、暗号化によってデータが保護され、解読されるリスクが著しく低減されます。この強力な保護機能は、機密データを扱う組織にとって不可欠です。

- コンプライアンス要件の遵守が容易

ADEを使用することで、業界規制や法的要件に適合したデータ保護を簡単に実現できます。

暗号化キーをAzure Key Vaultで管理することにより、組織は自社のセキュリティポリシーに基づいたキー管理を行え、これによりコンプライアンス要件を確実に遵守できます。複雑な規制対応も簡素化され、セキュリティ管理が一貫します。

- 柔軟で一元化されたキー管理

ADEの使用により、ユーザーは暗号化キーを一元的に管理でき、セキュリティ運用が効率化されます。特にKey Encryption Key (KEK)を使用することで、暗号化キーの保護レベルをさらに強化できます。すべてのキー管理をAzure Key Vaultに集中させることで、アクセス制御や監査が容易になり、運用の複雑さが軽減されます。

- 既存環境のセキュリティ強化が容易

既存の仮想マシンにADEを適用することで、システムの稼働を止めることなくセキュリティを強化できます。これにより、重要な業務システムやデータベースを継続的に保護しながら、セキュリティアップデートを行うことが可能です。既存環境への適用が簡単なため、導入に伴うダウンタイムや移行作業の負担を最小限に抑えることができます。

Azure Disk Encryptionの使い方

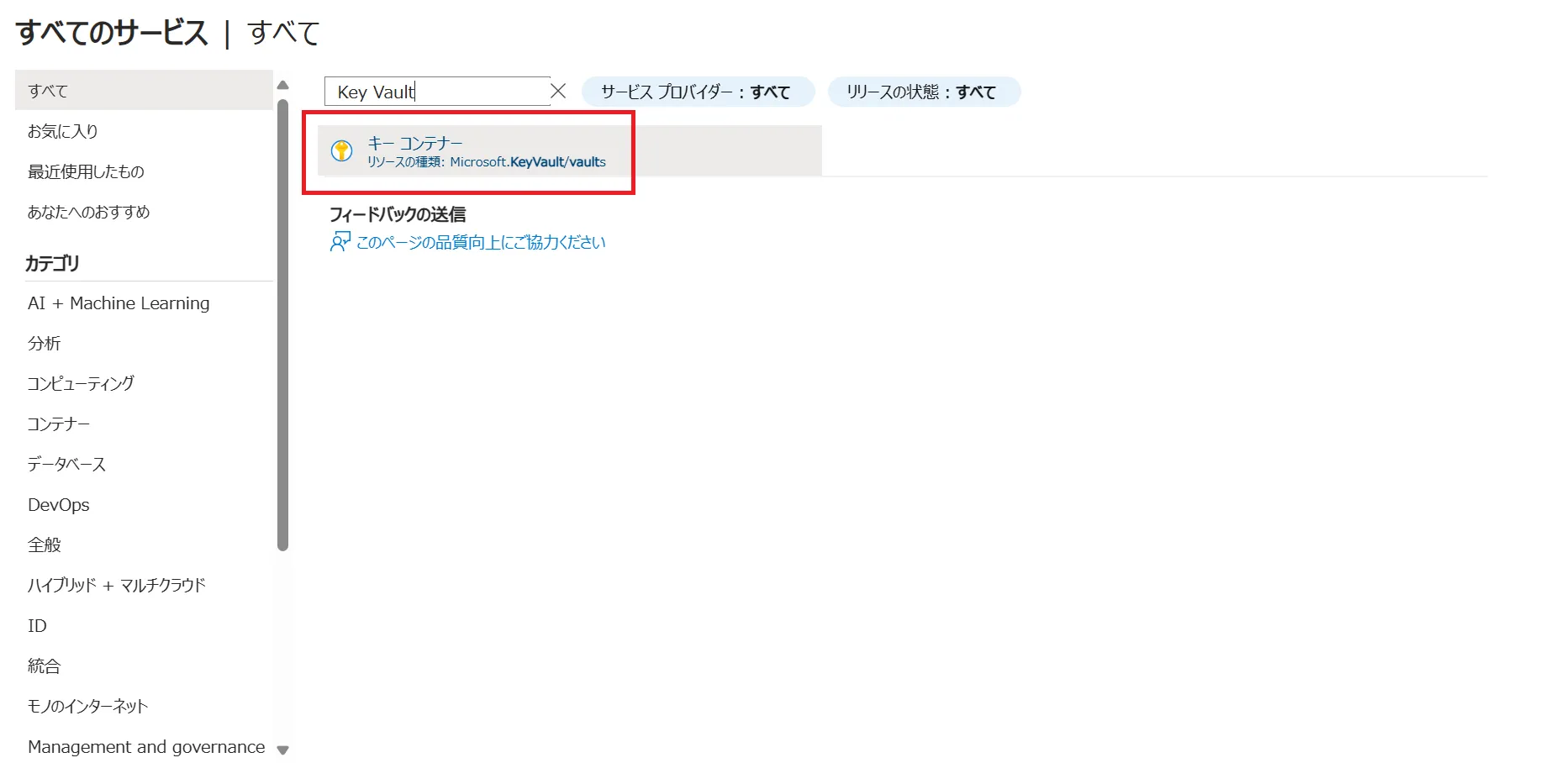

ステップ 1: Azure Key Vault の作成

-

Azure ポータルにサインイン

最初に、Azureポータルにサインインします。左側のナビゲーションメニューから「すべてのサービス」をクリックし、「Key Vault」を検索して選択します。

Key Vaultの検索画面

Key Vaultの検索画面

-

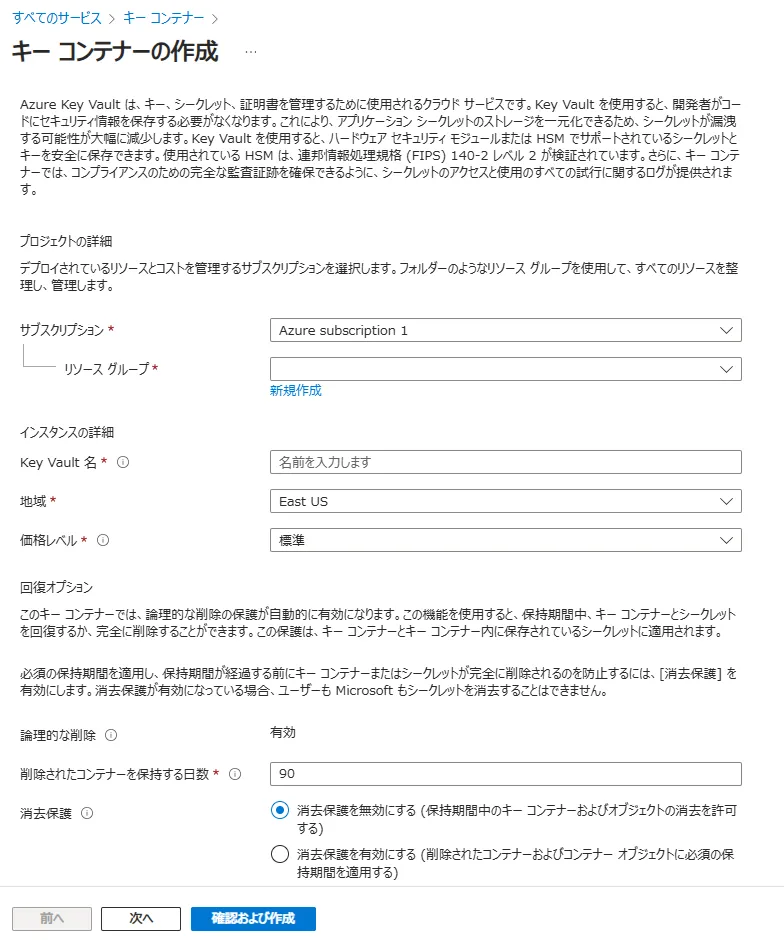

新しい Key Vault の作成

「作成」ボタンをクリックし、リソースグループ、Key Vaultの名前、リージョンなどの必要な情報を入力します。入力が完了したら、Key Vaultの作成を開始します。

Key Vaultの作成画面

Key Vaultの作成画面

-

アクセス ポリシーの設定

Key Vaultの作成が完了したら、その概要ページで「アクセス ポリシー」を選択します。「アクセスポリシーの追加」をクリックし、テンプレートから「ディスク暗号化」を選択します。暗号化に使用するアプリケーション(Azure Disk Encryption)に必要な権限を割り当てます。

ステップ 2: 仮想マシンの準備

- 暗号化する仮想マシンを選択

Azureポータルで「仮想マシン」を選択し、暗号化したい仮想マシンを選びます。

- 仮想マシンの状態確認

仮想マシンが「実行中」の状態であることを確認します。実行中でない場合は、仮想マシンを起動してください。

ステップ 3: ディスク暗号化の有効化

- ディスク暗号化の設定

仮想マシンのメニューから「ディスク」を選択し、「ディスクの暗号化」オプションをクリックします。「プラットフォームによる管理キー」または「カスタマー管理キー」のいずれかを選択します。カスタマー管理キーを選択する場合は、前述の手順で作成したAzure Key Vaultを指定します。

- 暗号化の設定を保存

設定を保存し、暗号化プロセスが開始されるのを待ちます。暗号化プロセスには時間がかかる場合があります。

ステップ 4: 暗号化ステータスの確認

- 仮想マシンの状態確認

暗号化プロセスが完了した後、仮想マシンが「実行中」の状態であることを再確認します。

- ディスクの暗号化ステータスを確認

「ディスクの暗号化」ページで、OSディスクとデータディスクが正常に暗号化されていることを確認します。

ステップ 5: メンテナンスと管理

- キーのローテーション

セキュリティポリシーに従い、定期的にAzure Key Vaultで暗号化キーをローテーションします。これにより、セキュリティを維持し、潜在的なリスクを軽減します。

- 監査とレポート

Azure Key Vaultの監査ログを有効にして、誰が暗号化キーにアクセスしたかを記録し、定期的に監査することでセキュリティポリシーを遵守します。

他Azureサービスとの連携

Azure Disk Encryption (ADE) は、単独でのデータ保護機能として非常に強力ですが、他のAzureサービスと連携することで、さらに強固なセキュリティや運用の効率化を実現します。本節では、ADEがどのように他のAzureサービスと連携し、どのような特徴やメリットを提供するのかを、「概要」、「特徴」、「メリット」の3つの項目に分けて解説します。

1. Azure Key Vault

Azure Key Vaultアイコン

Azure Key Vaultアイコン

Azure Key Vaultは、暗号化キーやシークレットを安全に管理するためのAzureサービスです。Azure Disk Encryption (ADE)は、ディスクの暗号化キーを管理するためにAzure Key Vaultと連携します。なお、Azure Key Vaultに関しては、もともとADEが統合されているサービスです。

【主な特徴】

- キーの集中管理: ADEで使用する暗号化キーは、Azure Key Vaultに安全に保管されます。これにより、組織はキーのライフサイクル管理やアクセス制御を一元化できます。

- Key Encryption Key (KEK): Key Vaultを利用して、暗号化キーをさらに保護するKey Encryption Key (KEK)を使用することで、セキュリティを強化します。

2. Azure Security Center

Azure Security Centerアイコン

Azure Security Centerアイコン

Azure Security Centerは、Azure環境全体のセキュリティを監視し、保護するための統合プラットフォームです。ADEと連携することで、ディスク暗号化の状態を監視し、セキュリティリスクに対する推奨アクションを提供します。

【主な特徴】

- 一元的なセキュリティ監視: ADEによるディスク暗号化の状況を一元的に監視し、セキュリティリスクを評価します。

- セキュリティ推奨: 暗号化が不足しているディスクに対して、適切な暗号化を推奨し、セキュリティを強化します。

3. Azure Policy

Azure Policyアイコン

Azure Policyアイコン

Azure Policyは、Azureリソースに対してセキュリティや運用に関するポリシーを自動的に適用・管理するサービスです。ADEと連携することで、ディスク暗号化ポリシーを一貫して適用できます。

【主な特徴】

- ポリシーの自動適用: 新規仮想マシンに対して、ADEによるディスク暗号化を強制するポリシーを設定できます。

- 一貫したセキュリティ管理: 組織全体で統一された暗号化ポリシーを適用し、セキュリティ基準を維持します。

4. Azure Backup

Azure Backupアイコン

Azure Backupアイコン

Azure Backupは、Azure上のデータのバックアップとリストアを提供するサービスです。ADEで暗号化されたディスクのバックアップと復元にも対応しています。

【主な特徴】

- 暗号化されたデータの保護: ADEで暗号化されたディスクは、バックアップ中も暗号化された状態を維持します。

- 復元時の暗号化保持: バックアップから復元したデータも、元の暗号化状態が保持されます。

【関連記事】

Azure backupとは?主な機能や料金、セキュリティ面や、復元手順を解説

5. Azure Monitor

Azure Monitorアイコン

Azure Monitorアイコン

Azure Monitorは、Azureリソースの監視とログ管理を行うサービスです。ADEに関連するイベントのログを収集・分析することで、システム全体のセキュリティを監視できます。

【主な特徴】

- ログの一元管理: ADEに関連するすべてのアクティビティをログとして収集し、Azure Monitorで管理します。

- アラート機能: 重要なイベントが発生した際にアラートを設定し、迅速な対応を可能にします。

【関連記事】

Azure Monitorとは?導入目的やメリット、料金体系を解説

まとめ

本記事では、Azure Disk Encryptionについて知っておくべきことをまとめました。Azure Disk Encryptionは、他のAzureサービスと連携することで、強力なデータ保護と運用効率の向上を実現します。今後、さらなる機能強化や新しいセキュリティプロトコルの導入が期待され、クラウド環境でのデータ保護が一層進化していくでしょう。本記事が、あなたのAzure活用の際の助けになれば幸いです。