この記事のポイント

Azure Entra(旧Azure AD)は、クラウドベースのアイデンティティ・アクセス管理サービス

多要素認証(MFA)は、複数の認証要素を組み合わせてセキュリティを強化する手法

Azure Entraは、Windows Hello、Microsoft Authenticatorなど多様なMFA認証オプションを提供

条件付きアクセスとIdentity Protectionにより、よりきめ細かなセキュリティ制御が可能

MFAの導入により、組織は進化する脅威に効果的に対抗できる

Microsoft MVP・AIパートナー。LinkX Japan株式会社 代表取締役。東京工業大学大学院にて自然言語処理・金融工学を研究。NHK放送技術研究所でAI・ブロックチェーンの研究開発に従事し、国際学会・ジャーナルでの発表多数。経営情報学会 優秀賞受賞。シンガポールでWeb3企業を創業後、現在は企業向けAI導入・DX推進を支援。

最新のセキュリティの脅威に立ち向かうためには、単なるパスワードだけでは十分ではありません。多要素認証(MFA)はアイデンティティ保護における現代的なアプローチであり、セキュリティを強固にする効果的な手段です。

本記事では、マイクロソフトが提供するクラウドプラットフォーム「Azure」内の多要素認証の概要とその利点に焦点を当て、Azure Active Directory(Azure AD)がどのように多要素認証をサポートしているのかを詳しく解説します。

「Windows Hello for Business」、「Microsoft Authenticator」、「FIDO2セキュリティキー」、SMS/音声認証など、Azure ADが提供する多様な認証オプションを検討し、それらがどのように組織のセキュリティ態勢を改善するかを見ていきます。

また、Azure ADの条件付きアクセスやIdentity Protectionなどの進んだ保護機能についても紹介し、なぜそれらが現代のセキュリティインフラにおいて不可欠なのかを理解していただくための情報を提供します。

Azureの基本知識や料金体系、利用方法についてはこちらの記事で詳しく解説しています。

➡️Microsoft Azureとは?できることや各種サービスを徹底解説

目次

多要素認証(MFA)とは

多要素認証(MFA)は、サイバーセキュリティの強化に非常に有効な手法です。その基本概念は、「ただ1つの証跡(例えばパスワード)のみではなく、複数の認証要素を使用してアイデンティティを確認すること」にあります。

MFAを導入することにより、もしパスワードが盗まれたとしても、他の情報がなければアカウントにアクセスすることがはるかに難しくなります。

この認証形式は、認証要素の多様性に依存しています。一般に「知識(何か知っていること)」「所持(何か持っていること)」「生体認証(あるいは存在、何かあなたであること)」の3つの異なるカテゴリに分類されます。

ユーザーがサービスにログインする際に2つ以上の異なるタイプの認証要素を組み合わせることで、セキュリティのレベルが向上します。

複数の認証要素を使った認証方式

多要素認証で使用される異なる種類の認証要素としては、3つあげられます。

1.「知識」 に基づくものにはパスワード、PIN、秘密の質問などがあります。これらはユーザーが記憶している情報です。

2.「所持」 に基づく要素としては、スマートフォンやセキュリティトークンなど、ユーザーが物理的に所有しているアイテムが含まれます。

3.「生体認証」 には指紋、顔認識、声紋認証などがあり、これらはユーザー固有の生体情報に基づきます。

これらの認証要素を組み合わせることで、安全性が飛躍的に向上します。例えば、パスワード(知識)とスマートフォンによるワンタイムパスワード(所持)の組み合わせは、一般的な2要素認証の一例です。 生体認証(存在)が組み合わさるとさらにセキュリティが向上し、例えば銀行のATMが使用するPINと指紋認証がそれに該当します。

Azure Entra(旧Azure AD)とは?

Azure Active Directory(Azure AD)は、マイクロソフトが提供するクラウドベースのアイデンティティおよびアクセス管理サービスです。企業がOffice 365、Azure、SaaSアプリケーションなどのクラウドサービスを使用する際に、従業員やビジネスパートナーの アイデンティティ認証 と アクセス管理 を行うための重要な役割を担います。

Azure ADを導入することで、企業はユーザー管理、アプリケーションアクセス管理、多要素認証(MFA)の設定、高度なセキュリティ機能など、様々な利点を享受することができます。

特にセキュリティ面では、不正アクセスのリスクを最小限に抑えるため、多要素認証が重要な要素となります。

Azure ADを利用することで、より安全なクラウド環境を実現し、ビジネスのデジタルトランスフォーメーションを促進させることが可能になるのです。

【関連記事】

➡️Microsoft Entra ID(Azure AD)とは?機能やAzure ADとの違いを解説

Azure Entraで利用可能な MFA 認証要素

Azure Active Directory (Azure AD) は多要素認証(MFA)の重要性を理解し、様々な認証要素をサポートしています。

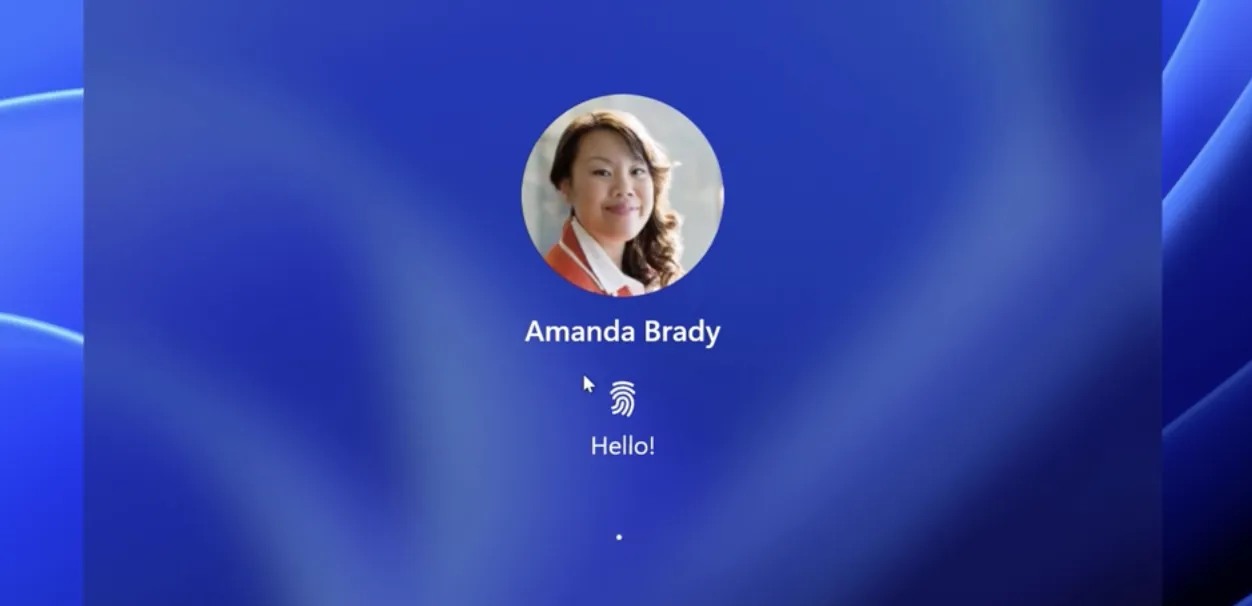

Windows Hello for Business

Windows Hello for Businessを利用することで、Windows 10/11デバイスの利用者はパスワードを使わずにサインインすることが可能です。これは顔認証、指紋認証、あるいはPINによるセキュアな生体認証手段で、デバイスに保存された生体情報に基づいています。

多要素認証のコンテキストでは、Windows Helloは利用者の存在を確かめる強力な手段として機能します。

*Windows Hello for Businessで指紋認証する画像 Microsoftより引用

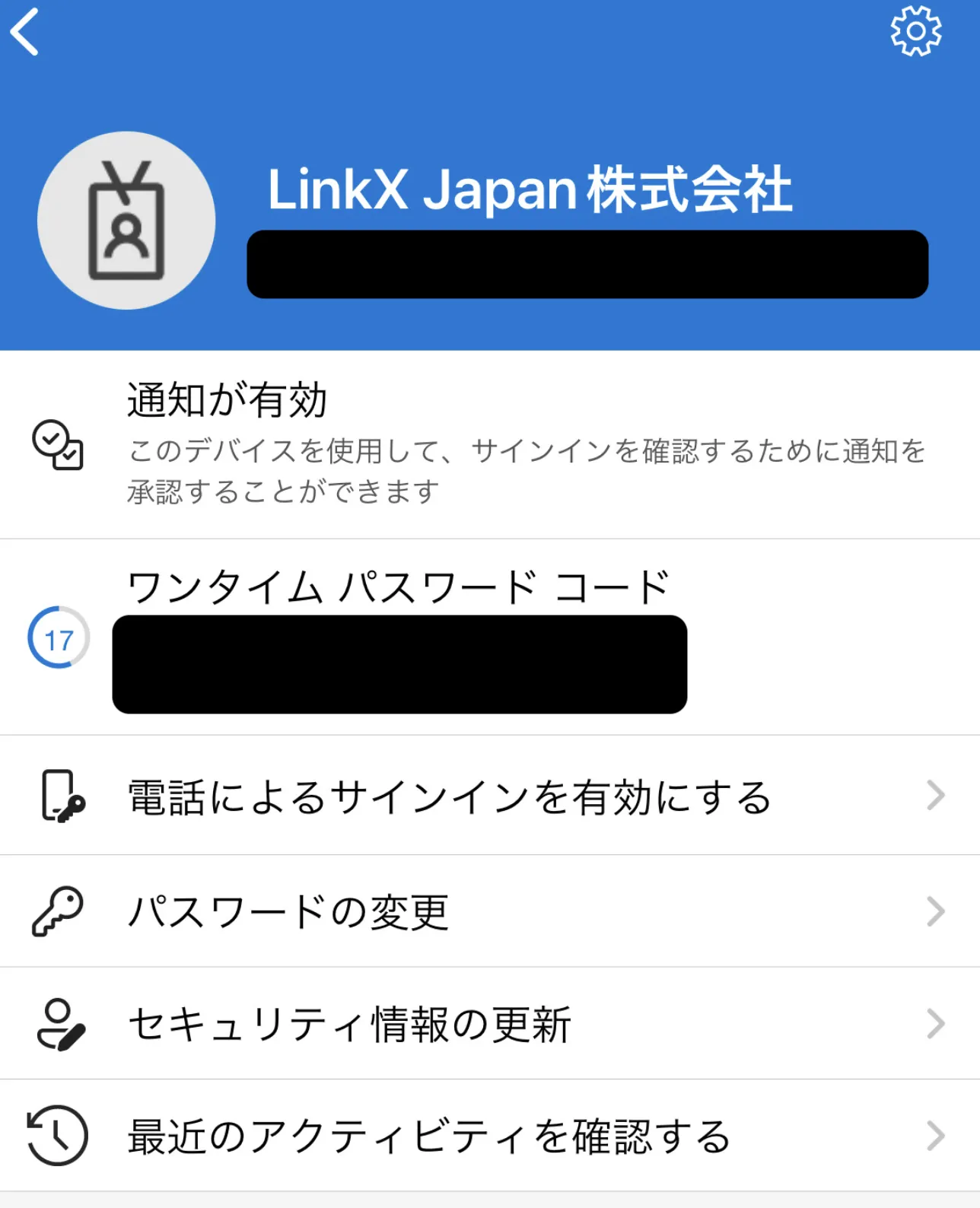

Microsoft Authenticator

Microsoft Authenticator アプリは、MFAプロセスをサポートする便利なモバイルアプリケーションです。アプリはワンタイムパスワード(OTP)を使用して認証を行うため、ユーザーは簡単かつ速やかにアクセスの承認が可能です。

ユーザーがログインを試みるとき、Microsoft Authenticatorは通知を送信し、ユーザーは単に承認ボタンをタップすることでログインを完了させることができます。

Microsoft Authenticator アプリは個々のユーザーのスマホと紐づき認証をすることが可能です。

Authenticatorの使用画像

FIDO2 セキュリティキー

FIDO2セキュリティキーは、ユーザーが物理デバイスを介してアイデンティティを証明するMFAソリューションの一つです。これは、USBスティックやNFCタグなどの形で存在し、ユーザーのデバイスに接続または近づけることで認証することができます。

FIDO2セキュリティキーは、パスワードレスログイン体験を提供する一方で、認証プロセスに物理的な所持物要素を追加します。

SMS/音声

SMSや音声通話を通じたMFAは、ユーザーの携帯電話にワンタイムパスワードを送信することで認証を行います。ログインの際には、ユーザーはテキストメッセージで受け取ったコードを入力するか、自分の電話に届いた音声通話を聞いてコードを知り、それを使用してサインインします。

これは「所持」の要素に該当し、認証プロセスに追加のセキュリティ層を提供します。

パスワード

パスワードは、多くの場合、MFAプロセスの「知識」要素として利用される最も伝統的な認証要素です。しかしながら、パスワードだけでは防御が不十分となりえるため、Azure ADのMFAではパスワードを他の要素と組み合わせることでセキュリティを一層強化します。

Azure ADの多要素認証オプションは、ユーザーがセキュリティの高い認証プロセスを経験するのに役立ちます。これらの認証要素を適切に組み合わせることで、組織は個別のセキュリティ要件に応じた柔軟性と強化された保護を実現することができます。

関連記事

➡️Azureのセキュリティ対策を徹底解説!主要機能や製品、導入事例も紹介

条件付きアクセスとIdentity Protection

セキュリティ対策の中心的な部分として、Azure AD は「条件付きアクセス」と「Identity Protection」を提供しており、これらは組織がセキュリティインシデントを事前に防ぐための重要なツールとなっています。

これらの機能を通じて、管理者はユーザーのアクセス権限をフレキシブルにコントロールすることができ、さらにリスクベースで自動応答を構成することが可能です。

条件付きアクセス

条件付きアクセスポリシーは、アクセスを許可する条件を定義します。たとえば、特定のアプリケーションへのアクセスは、企業が承認したデバイスや信頼された場所からのみ可能にするといった設定があります。

また、リスクレベルが一定値を超えたユーザーのログイン試行などは、追加の認証ステップを要求することもできます。

このように条件付きアクセスを適用することで、安全でない状況下でのデータの露出リスクを低減できます。

Azure AD Identity Protection

Azure AD Identity Protectionは潜在的な身元詐称行為を検出し、リスクを自動的に緩和するためのサービスです。これにより、不審なサインイン行動や異常なユーザー行為をリアルタイムに監視し、そのような活動が発覚した時点でアラートを発生させることができます。

加えて、Identity Protectionはリスク評価を行い、条件付きアクセスポリシーに基づいて自動的にアクセスをブロックしたり制限したりすることができます。

これによって、組織はセキュリティに関して前もって対策を打つことが可能になります。

まとめ

この記事では、Azure Entra(Azure AD)と多要素認証(MFA)の要点を解説しました。Azure ADはクラウドベースのアイデンティティ管理サービスであり、MFAはアカウントへの不正アクセスを防ぐために極めて重要な機能です。

Azure Entraでは、Windows Hello for Business、Microsoft Authenticator、FIDO2 セキュリティキー、SMS/音声認証、そしてパスワードといった様々なMFA認証要素が利用可能で、条件付きアクセスとIdentity Protectionによりセキュリティがさらに強化されています。

今後もセキュリティの脅威は常に進化し続けますが、Azure ADの多要素認証や関連機能の利用により、組織はこれらの脅威に効率的に対抗することができるでしょう。実践的なステップに進むためには、マイクロソフトの公式資料を参考に、Azure ADの設定における具体的な手順やベストプラクティスを学ぶことを推奨します。