この記事のポイント

AzureのRole-Based Access Control(RBAC)について紹介しています。

RBACはユーザーやグループごとにアクセス権を細かく設定し、セキュリティリスクを軽減しつつ管理を効率化する機能です。

ロール、アサインメント、スコープの3つのコンポーネントで構成され、役割を割り当てることでアクセス制御を行います。

明確なロールの割り当てにより、ユーザーやグループ毎に適切なリソースへのアクセス権を制御し、セキュリティリスクを軽減しながら管理の効率化を実現する方法を紹介しています。

Azure RBACのモニタリング機能やトラブルシューティングに必要な知識なども提供し、読者がクラウドリソースの保護と利便性の向上を図る手助けとなる内容になっています。

Microsoft MVP・AIパートナー。LinkX Japan株式会社 代表取締役。東京工業大学大学院にて自然言語処理・金融工学を研究。NHK放送技術研究所でAI・ブロックチェーンの研究開発に従事し、国際学会・ジャーナルでの発表多数。経営情報学会 優秀賞受賞。シンガポールでWeb3企業を創業後、現在は企業向けAI導入・DX推進を支援。

クラウド環境におけるセキュリティと効率的なアクセス管理は、企業運営にとって欠かせない要素です。そのためには、Role-Based Access Control(RBAC)の理解と適切な実装が求められます。

本記事では、特にAzureでのRBACのしくみ、安全なアクセス制御のための機能、そしてベストプラクティスに重点を置いて解説しています。

明確なロールの割り当てにより、ユーザーやグループ毎に適切なリソースへのアクセス権を制御し、セキュリティリスクを軽減しながら管理の効率化を実現します。

また、Azure RBACのモニタリング機能についてや、トラブルシューティングに必要な知識なども提供しており、読者がクラウドリソースの保護と利便性の向上を図る手助けとなるはずです。

Azureの基本知識や料金体系、利用方法についてはこちらの記事で詳しく解説しています。

➡️Microsoft Azureとは?できることや各種サービスを徹底解説

目次

Azure Role-Based Access Controlとは

Azure Role-Based Access Controlの仕組み

Azure Role-Based Access Controlの機能

Attribute-Based Access Control (ABAC)

Discretionary Access Control (DAC)

Mandatory Access Control (MAC)

Azure Role-Based Access Controlとは

Role-Based Access Control(RBAC)は、クラウドサービス(例えばAzure)でアクセスを管理するための機能です。

この機能を使うことで、会社などの組織がユーザーやグループごとに細かくアクセス権を設定できます。

つまり、必要以上のアクセス権を減らし、必要な権限だけを与えることで、セキュリティリスクを下げ、管理作業も楽にできます。

Azure RBACを理解し、上手に使うことは、クラウドのセキュリティと管理の効率を良くする上で重要です。

Azure Role-Based Access Controlの仕組み

Azure RBAC(Role-Based Access Control)のしくみは、実際には非常にシンプルです。

基本的には、以下の3つの主要なコンポーネントで構成されています。

- ロール

- アサインメント

- スコープ

これらを使って、ユーザーやグループに特定のリソースへのアクセス権を細かく設定します。

ロール(Role)

ロールは、一連の権限の集まりです。例えば、「読み取り専用」や「コントリビューター」など、特定の操作が許可された役割を指します。

Azureには多数の事前定義されたロールがあり、特定のタスクを実行するのに必要な権限をすでに持っています。

アサインメント(Assignment)

アサインメントとは、特定のロールをユーザー、グループ、またはサービスプリンシパル(アプリケーションなど)に割り当てるプロセスです。

これにより、そのユーザーやグループはロールで定義されたアクションを実行できるようになります。

スコープ(Scope)

スコープは、ロールアサインメントが適用される範囲を定義します。これは、サブスクリプション全体、特定のリソースグループ、または個々のリソースなど、広範囲にわたることができます。

スコープを使用することで、管理者は特定の範囲内でのみアクセス権を限定でき、セキュリティと管理の柔軟性を高めます。

このしくみにより、Azure RBACは非常に詳細なアクセス制御を可能にし、組織がクラウドリソースへのアクセスを正確に管理できるようになります。

各ユーザーまたはグループに必要な権限だけを与えることで、セキュリティを強化し、不要なリスクを減らすことができます。

Azure Role-Based Access Controlの機能

Azure Role-Based Access Control (RBAC) の提供する機能は、リソースへのアクセスを細かく制御するために重要です。

以下はAzure RBACが認める主要な機能についての具体例です。

- ロールの割り当て

システム予め用意されたロール(たとえば「所有者」、「貢献者」、または「閲覧者」)をユーザーやグループに割り当てることができます。

また、特定のニーズに合わせたカスタムロールを作成し、割り当てることも可能です。

- スコープの制御

ロールを指定する際に、その適用範囲を明確に定義します。スコープはサブスクリプションレベル、リソースグループレベル、特定のリソースレベルなど様々なレベルで設定することができます。

- アクセス管理の多様性

ユーザー、グループ、およびサービスプリンシパル(アプリケーションや自動化されたサービスアカウント)に対するアクセスの割り当てが行えます。

- 条件付きアクセス

特定の条件下でのみアクセスを許可するルールを設定できます。

これは、Azure Active Directoryと組み合わせて使用することにより、さらにグランウラーな制御が可能になります。

- アクセスの変更と削除

状況の変化に合わせてアクセス権限を更新したり、不要になった権限を削除することが容易です。

Azure RBACのこれらの機能により、組織はクラウドリソースへのアクセスを厳格に管理し、セキュリティとコンプライアンスの要件を満たしつつ、効率的に運用することが可能となります。

Azure RBACのロール割り当てによるアクセス管理

Azure RBAC は、特定のロールに基づいてユーザーやグループにアクセス権を割り当てることで、アクセス管理の運用を簡素化します。

このプロセスは、事前に定義されたロールセットやカスタムロールの作成を通じて行われ、アクセス権の割り当てがリソースのセキュリティの状態管理に大きく寄与します。

割り当てられたロールはスコープに応じて機能し、リソースへのアクセス許可を定義します。ユーザーやグループが必要とする権限に見合ったロールを選択し、それを適切なスコープに割り当てることがアクセス管理の鍵となります。

ロールの種類と定義

Azure RBACにおいてロールはアクセス権限のセットです。これらは特定のリソースへの操作を許可するためにユーザーやグループに割り当てられ、[所有者]、[貢献者]、[閲覧者]などの一般的なビルトインロールがあります。

各ロールは特定のスコープ内でのみ権限を持ち、そのスコープはサブスクリプション全体、特定のリソースグループ、または個々のリソースに設定することができます。

- 所有者

このロールにはリソースを管理し、アクセス権限を他のユーザーに割り当てることを含む全ての権限が付与されます。

- 貢献者: このロールが持つ権限は所有者と似ていますが、他のユーザーに権限を割り当てることはできません。

- 閲覧者: このロールにはリソースを表示する権限のみが付与され、変更を加えることはできません。

加えて、アプリケーションや特定のタスクに特化したカスタムロールを作成できます。

カスタムロールを使用することで、組織は特定の運用ニーズに準拠した緻密なアクセス制御ポリシーを実施できます。

RBACのスコープとその設定

Azure RBACにおけるスコープは、ロールが適用される範囲を定義します。

スコープは、リソース階層の階層的に設定することができ、以下のレベルで設定されることが多いです。

- 管理グループ

オーガナイゼーション内の複数のサブスクリプションにまたがってロールを適用します。 - サブスクリプション

単一のサブスクリプションにロールを適用し、その範囲内の全リソースに影響します。 - リソースグループ

特定のリソースグループにロールを適用し、その中のリソースのみに影響します。 - リソース

最も詳細なレベルのスコープで、個々のリソースにロールを適用します。

スコープを正確に設定することで、不要な粒度でアクセス権を持たせず、必要なリソースに対する適切なアクセスのみを提供することが可能になります。

これは組織が求めるセキュリティポリシーを反映し、不正アクセスや許可されていない操作からリソースを保護するための重要なステップです。

Azure RBACのロール割り当て方法

Azure RBACを使用してロールを割り当てるプロセスは明瞭で、組織がシステム全体のアクセス制御を簡単に実施できるように設計されています。

以下にAzure管理ポータル上でのロール割り当てプロセスの一般的なステップを説明します。

ステップ1: アクセス権の割り振りを決める

まずは、誰にどのリソース(例えば、特定のデータベースやファイルなど)へのアクセス権を与えたいかを決めます。

これには、そのリソースがどのサブスクリプションやリソースグループの中にあるかを知る必要があります。

このステップで、アクセス権の範囲を定めます。

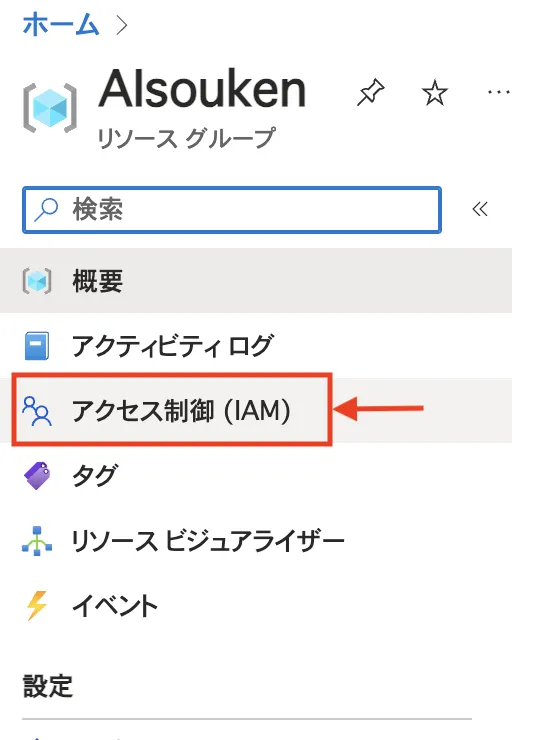

ステップ2: [ロールの割り当ての追加]に行く

Azureの管理画面(Azure Portal)から、「アクセス制御 (IAM)」のページを開きます。

Azure portal_アクセス制御画面

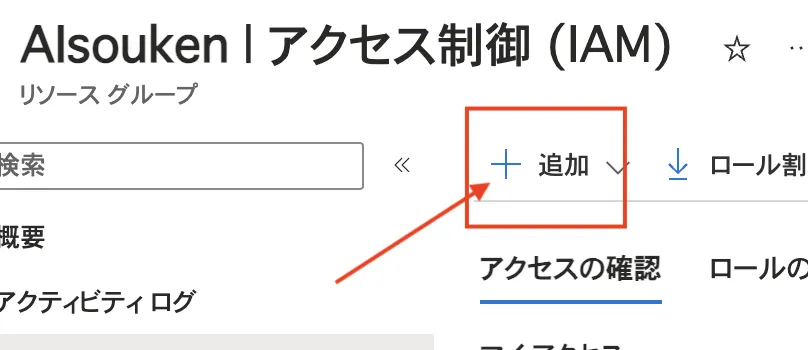

そこに「+追加」ボタンがあるので、それをクリックして[ロールの割り当ての追加]ページへ進みます。

追加ボタンのクリック

ロールの権限がない状態の画像

【Azure Portalの操作方法はこちら】

➡️Azure Portalとは?操作方法やメリットをわかりやすく解説!

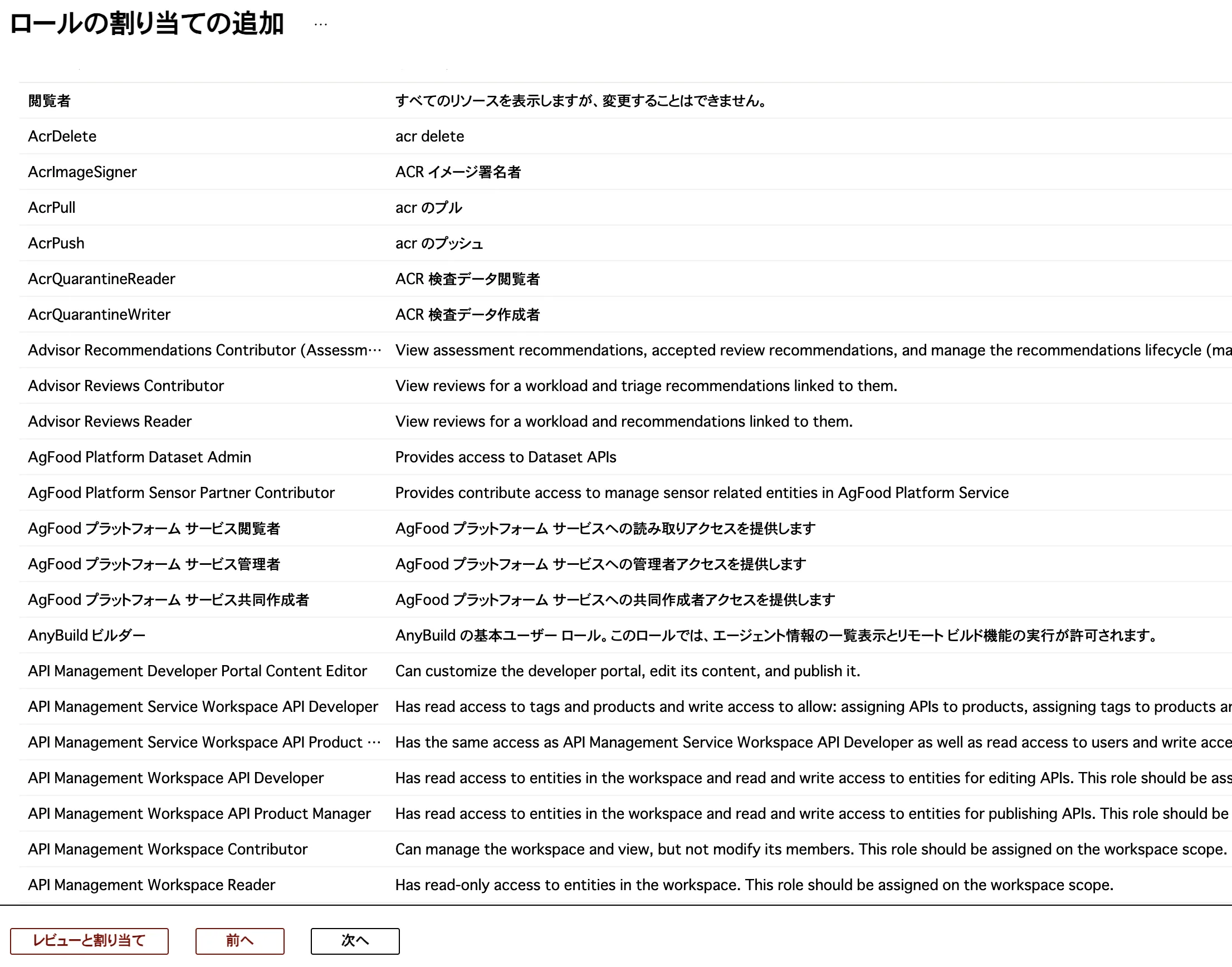

ステップ3: 必要なロールを選ぶ

次に、そのリソースに対してどのような操作を許可するかに合わせて、適切なロールを選びます。

- 所有者

ほぼすべての操作が可能です。 - 貢献者

作成や変更が可能 - 閲覧者

閲覧のみ

自分でカスタマイズしたロールがあれば、それを選ぶこともできます。

ロールの選択画面

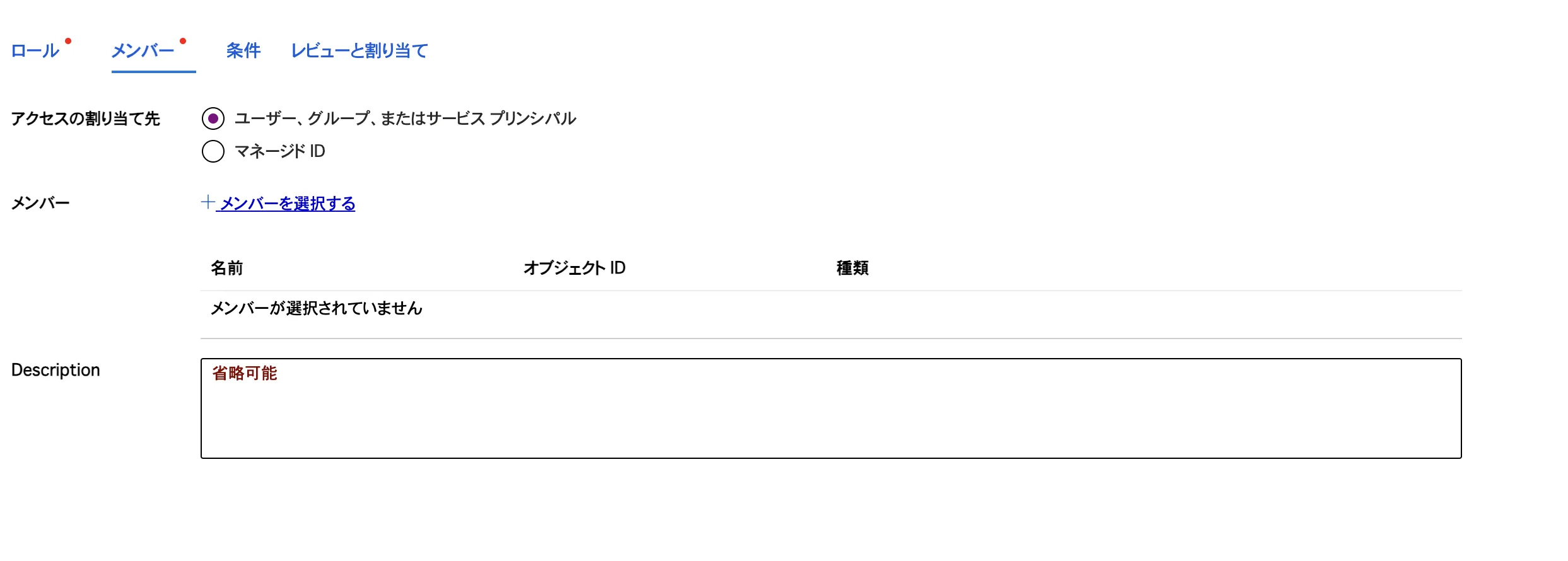

ステップ4: アクセスを与える人を選ぶ

このステップでは、どのユーザー、グループ、またはサービス(アプリケーションなど)にロールを割り当てるかを選びます。

つまり、誰がそのリソースにアクセスできるようになるかを決めます。

アクセス許可画面

ステップ5: (任意) 条件を設定

必要に応じて、特定の条件下でのみアクセスを許可するような条件を設定することもできます。

これにより、アクセス権をさらに細かくコントロールできます。

ステップ6: ロールを割り当てる

全てが正しく設定されたら、「割り当て」ボタンをクリックして終了です。これで、選んだユーザーやグループに、指定したリソースへのアクセス権が付与されます。

このプロセスを通じて、組織はアクセス権を明確に管理でき、必要に応じて誰が何をできるかを柔軟に変更することが可能になります。

割り当て画面

Azure RBACとその他のアクセス制御技術との比較

Azure Role-Based Access Control (RBAC) は多数存在するアクセス制御モデルの一つです。他のアクセス制御技術と比較すると、RBACは特定のロールに基づいてアクセス権限を管理するという点でユニークです。

これに対して、Attribute-Based Access Control (ABAC) や Discretionary Access Control (DAC)、Mandatory Access Control (MAC) などの他のアクセス制御モデルは、それぞれ異なるアプローチを提供します。

RBACとこれらのモデルとの主な違いを以下に挙げます。

Attribute-Based Access Control (ABAC)

ABACでは、属性(ユーザー、アクション、リソースのプロパティなど)を基準にアクセス制御決定を行います。

これにより、非常に精巧で、状況に応じたアクセス制御ポリシーを構築することが可能です。

ABACは、RBACが固定的なロールに依存するのに対して、より動的かつ柔軟なアクセス管理をサポートします。

Discretionary Access Control (DAC)

DACにおいては、リソースの所有者がアクセス制御ポリシーを決定します。

アクセスは、所有者の裁量によってその場その場で付与されます。

このアプローチは単純で自由度が高いですが、セキュリティ管理が不十分になりがちで、大規模な組織や複雑な環境では推奨されません。

Mandatory Access Control (MAC)

MACは、主に政府機関などで使用される非常に厳格なアクセス制御モデルです。

セキュリティラベル(クリアランスレベル)に基づいてアクセスが許可されます。

MACは非常に安全性が高い一方で、設定と管理が複雑なため、通常のビジネス環境には向きません。

RBACは、これらのモデルと比べて管理がしやすく、セキュリティ要件が複雑でも柔軟に対応できるバランスのとれたアクセス制御メカニズムです。

それぞれのモデルはその特性に応じて異なるシナリオや要件に最適化されており、適切なセキュリティアプローチを選択する際にはビジネスのニーズに基づいた検討が必要です。

Azure RBACのベストプラクティスとセキュリティ

Azure Role-Based Access Control (RBAC) を最も効果的に活用するためには、ベストプラクティスの遵守 が不可欠です。

RBACを使用する際には、セキュリティの向上と管理作業の合理化を中心に、いくつかの重要な推奨事項を考慮すべきです。

アクセス権の範囲

まず、最小限の権限の原則を遵守し、ユーザーやグループが必要とする最低限のアクセス権限のみを付与することがセキュリティを維持するうえで非常に重要です。

この原則は、権限の過剰割り当てを防ぐだけでなく、誤ってセキュリティ侵害を引き起こす可能性を減らします。

また、個々のユーザーに対して直接権限を割り当てるのではなく、グループを活用することによって、アクセス権を効率的に管理し、変更があった場合の作業を単純化できます。

グループベースのアクセス権の管理は、特に大きな組織や、スタッフの入れ替わりが頻繁にある環境での運用に最適です。

定期的な権限の見直しと削除

セキュリティに関する並行して行うべき対策として、RBACのポリシーを定期的に見直し、ユーザーが持っている権限が適切かどうかを確認することが挙げられます。

職務の変更やプロジェクトの完了により不要になった権限は、速やかに削除するべきです。

Azure RBACのセキュリティ機能の活用

これらのベストプラクティスに加え、Azure RBACはセキュリティを保つための 制度的な対策 としても機能します。

それには、セキュリティ監査を容易にするためのアクセスログの維持や、異常検知システムと連携する機能が含まれます。

適切なRBACの運用とこれらのセキュリティ対策の実施は、組織が安全なクラウド環境を維持するためには不可欠です。

【関連記事】

➡️Azureのセキュリティ対策を徹底解説!主要機能や製品、導入事例も

モニタリングと監査

Azure Role-Based Access Control (RBAC) が提供するもう一つの重要な機能は、リソースへのアクセスに関する監査ログの管理とモニタリングです。

監査ログは、誰がいつどのリソースにアクセスしたか、どのような操作を行ったかなどの重要な情報を記録しており、セキュリティインシデントが発生した際に迅速に対応するための重要な情報源となります。

Azureのモニタリングと監査機能は次のような有用な操作を可能にします。

アクセス許可のレビューと管理

組織にとって、定期的にアクセス許可をレビューし、管理することは絶対に避けてはならないセキュリティプラクティスです。

アクセス許可のレビューを通じて、組織は以下のことを実行できます。

- 不要なアクセス許可の削除

プロジェクトの完了や業務の変更により、もはや必要でないアクセス権を識別し、削除します。

- アクセス許可の更新

現在の業務要件に合わせてアクセス権を更新し、セキュリティを最適化します。

>> - セキュリティ侵害の識別

監査ログを用いて不正なアクセスや疑わしい活動の兆候を発見し、適切な対応を行います。

上記のプロセスを定期的に実施することで、組織はアクセス制御を適切な状態に保ち、セキュリティを強化します。

セキュリティ付与方法の最適化

安全なクラウド環境を維持するためには、常に最良のセキュリティ実践を心がけることが重要です。これには以下のような方法が含まれます。

- 原則として、最小限の権限を割り当てる

- 権限の過剰な割り当てや不必要な権限の排除

- ユーザーやグループのアクセス権の定期的な見直し

これらの原則に従うことで、アクセス権の適切な管理と、セキュリティの向上が実現します。

Azure Role-Based Access Controlのトラブルシューティング

RBACを利用する際に遭遇する可能性のある問題には、以下のようなものがあります。

- アクセス許可の誤割り当て

ユーザーに適切でないロールを割り当ててしまった場合、アクセス権を修正する必要があります。

- アクセス権の適用遅延

ロールの変更がAzureシステムによって処理されるまでに時間がかかる場合があります。

- ロール割り当てのエラー

Azureポータルの操作ミスや不具合により、ロール割り当てに失敗することがあります。

これらの問題に対処するには、Azureのドキュメンテーションを参照したり、Azureサポートに連絡を取るなどして解決策を探ることが大切です。

正確なロールの適用と、問題発生時の適切な対応は、信頼性の高いアクセス管理システムの維持に寄与します。

まとめ

Azure RBACは、リソースへのアクセスに関する微細な管理とセキュリティの実施を可能にする重要な仕組みです。適切なアクセス管理は、セキュリティの強化、運用の簡素化、コンプライアンスの確保といった多くの利点を企業に提供します。

この記事で説明したベストプラクティス、監査とモニタリングのガイドライン、およびトラブルシューティングのヒントは、Azure RBACを効果的に活用するための参考となるでしょう。

セキュリティを重視したアクセス管理ポリシーを整えることで、企業はクラウドリソースを安全に保ち、ビジネスの敏捷性と効率性を保つことが可能です。